私たちは、ユーザーが自分だけが見ることのできるプライベートネットワークをインターネットの中に構築できるようにすることで、すべてを安全につなぐことができると信じています。ゼロトラストIT/OTネットワーキングをサービスとして提供します。

言語

English

日本

今日の脅威の状況において、最も危険なネットワーク接続は、あまりにもオープンで、あまりにも広範で、あまりにも可視的なものである。

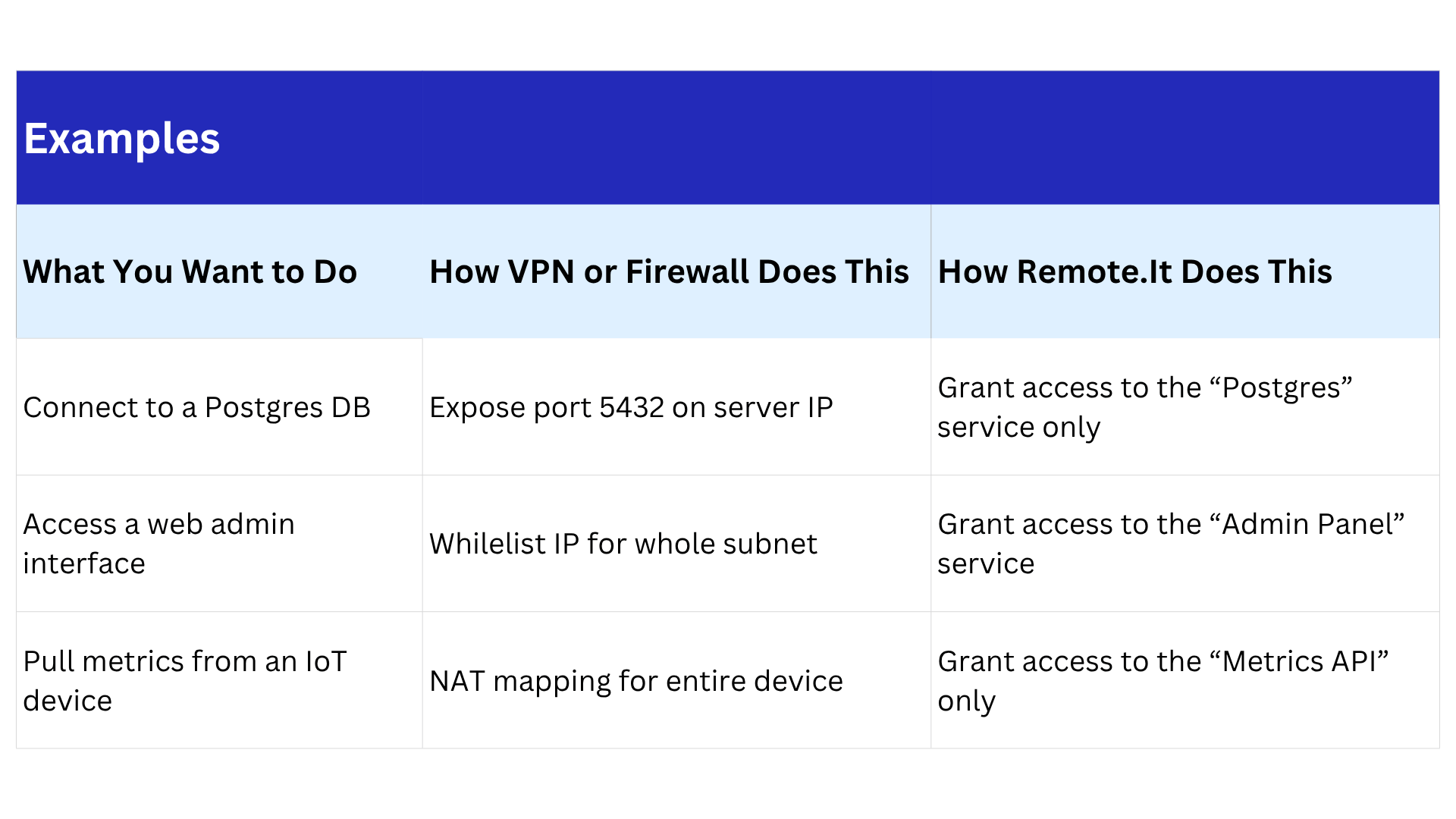

しかし、従来のツール(VPN、ファイアウォール、ACL)は、IPアドレスとポートレンジを中心にしている。これでは、過剰なアクセス・パスがむき出しになったまま、誤った管理意識が生まれる。

Remote.itはこのモデルをひっくり返す。

Remote.itは、ネットワークへのアクセスを管理する代わりに、デバイス上で実行される特定の名前付きプロセスであるサービスへのアクセスを許可する。

そうすることで、目に見えないが必要不可欠なセキュリティを提供することができるのだ。

IPアドレスは鈍器だ。開発者は5432番ポートのデータベースにアクセスする必要があるが、サーバーのIPをオープンにすると、SSH、ファイルシステム、内部APIなど、他のすべてが公開される危険がある。

すべてのオープンIPは潜在的な攻撃対象となる。

ポートをファイアウォールしても、ShodanやNmapのような一般的なスキャンツールはそれを見つけてしまう。さらに悪いことに、組織はサービスや環境間でパブリックIPを再利用することが多い。最初は便利だったものが、予測不可能なリスクになってしまうのだ。

Remote.itは、公開IPの概念を完全に排除している。

その代わりに、サービス(データベース、特定のウェブアプリケーション、ローカルAPIなど)を定義し、それらにのみアクセスを許可します。Remote.itのアーキテクチャは、接続をデバイス、サブネット、ネットワークではなく、サービスに直接ルーティングします。

これが真の最少特権アクセスである。

ゼロ・トラストは製品ではない。原則だ:

Remote.itはゼロトラストを強制することでサポートしている:

接続は、あなたが接続を許可し、スコープを設定し、確認したときにのみ存在する。そしてその場合でも、リモート.itはプライベートで暗号化されたリレー(インターネット上に公開されない)を介して接続をルーティングする。

開発者は、固定IP、ファイアウォールルール、VPNクライアントについて心配する必要はありません。

セキュリティ・チームは、ネットワーク・ルートを監査したり、設定ミスのポートを探したりする必要はない。

Remote.itは舞台裏で動作し、CLI、SDK、またはGUIを通じて、サービスレベルの接続性をワークフローに直接組み込みます。ユーザーにとってはシームレスですが、管理者にとっては正確で監査可能です。

Remote.itで:

ゼロ・トラストに準拠していない。

ゼロ・フリクション。

目に見えないコネクティビティがどのようなものかを見てみよう。

Remote.itを利用して、安心して接続を始めましょう。最高のセキュリティは、決して目にすることはありませんが、常に信頼できるものです。

A:Remote.itでは、データベースのようなものにアクセスするためにデバイスやネットワーク全体を開放する代わりに、特定のサービス(例えばポート5432のPostgreSQL)のみを定義して公開することができます。ユーザーやアプリケーションは、基盤となるOSやデバイス、サブネットにアクセスすることなく、サービスに直接接続することができます。

A:ゼロトラストとは、必要最小限のアクセスを許可し、すべての接続を検証し、デフォルトの信頼を仮定しないことを意味します。Remote.itは、以下の方法でこれを実施します:

A:いいえ。Remote.itのサービスは、一般のインターネットに公開されることはありません。ポートを開けず、スキャンするIPアドレスを提供せず、Shodanのようなツールに何も表示されないようにしています。また、Shodanのようなツールにも何も表示されません。

A:VPNは、ネットワークレベルのアクセス(多くの場合、必要以上のアクセス)を許可し、横移動のリスクをもたらします。Remote.itは、ユーザーが許可されたサービスのみに接続します。広範なアクセスはできません。サブネットの露出なし。管理のオーバーヘッドがない。